Explorez le rôle des VPN dans l'accès à distance industriel et apprenez à les sécuriser contre les vulnérabilités. Ce guide couvre la segmentation du réseau, les meilleures pratiques et des solutions sur mesure pour protéger l'infrastructure critique contre les menaces cybernétiques.

Content

Introduction à l'accès à distance sécurisé

La nécessité de sécuriser l'accès à distance dans les environnements industriels

Comprendre les VPNs et leur rôle dans la cybersécurité industrielle

Cartographie MITRE ATT&CK & chaîne de destruction cybernétique

Mesures pour sécuriser les VPNs dans les environnements industriels

Avantages mesurables des VPNs pour l'accès à distance industriel

La montée des technologies d'accès à distance - VPN - a révolutionné la manière dont les industries surveillent et gèrent les infrastructures critiques. Des réseaux électriques aux usines de fabrication, le travail à distance est devenu indispensable, offrant des avantages comme une efficacité accrue et une réduction des temps d'arrêt. Cependant, à mesure que les environnements industriels dépendent davantage de l'accès à distance, le besoin de mesures de cybersécurité robustes grandit. Sans protections adéquates, ces connexions peuvent exposer les systèmes critiques à des menaces cybernétiques.

Les réseaux plats et la segmentation réseau minimale—fréquents dans les milieux industriels—facilitent le déplacement latéral des attaquants une fois à l'intérieur. Ajoutant à la complexité, de nombreux fournisseurs maintiennent des connexions VPN pour la surveillance et la maintenance des appareils. Bien que pratiques, ces connexions peuvent devenir des points d'entrée vulnérables si elles ne sont pas correctement sécurisées. Cela souligne l'importance d'adopter des pratiques d'accès à distance sécurisées et de renforcer les implémentations VPN dans les environnements industriels.

Ce guide explorera :

Ce qu'est un VPN et son rôle dans l'accès à distance industriel.

Les vulnérabilités communes dans les VPN et leurs risques associés.

L'importance de la segmentation réseau pour limiter le mouvement latéral.

Les meilleures pratiques pour sécuriser les VPN dans les environnements industriels.

Les étapes pour déployer une solution VPN sécurisée adaptée aux besoins de maintenance à distance.

Alors que le télétravail et la maintenance continuent de croître, sécuriser les réseaux industriels avec des solutions VPN robustes et une segmentation réseau efficace est essentiel pour anticiper les menaces cybernétiques. Découvrez comment protéger votre infrastructure avec ce guide indispensable à la cybersécurité industrielle.

La nécessité de sécuriser l'accès à distance dans les environnements industriels

Bien que l'accès à distance ait amélioré l'efficacité opérationnelle, il introduit des risques de cybersécurité significatifs. De nombreux réseaux industriels et manufacturiers restent largement plats, s'appuyant sur des VLANs qui offrent seulement une segmentation minimale et une visibilité limitée sur l'activité réseau. Ce manque de profondeur dans la segmentation rend plus facile le déplacement latéral des menaces potentielles une fois à l'intérieur du réseau, exposant les systèmes critiques à un risque accru. De plus, les fournisseurs maintiennent souvent des connexions VPN à leurs appareils pour la maintenance et la surveillance, ce qui complique encore la sécurité. Ces ponts VPN, bien que pratiques, peuvent devenir des points d'entrée vulnérables s'ils ne sont pas correctement gérés, rendant crucial pour les environnements industriels d'adopter une segmentation plus robuste et des pratiques de sécurité pour l'accès à distance.

Un des plus grands défis pour les équipes IT et de cybersécurité dans les environnements industriels est de trouver un équilibre entre la commodité et les exigences de sécurité, et la mise en œuvre et la gestion des VPN en sont un excellent exemple.

Comprendre les VPN et leur rôle dans la cybersécurité industrielle

Qu'est-ce qu'un VPN et comment fonctionne-t-il ?

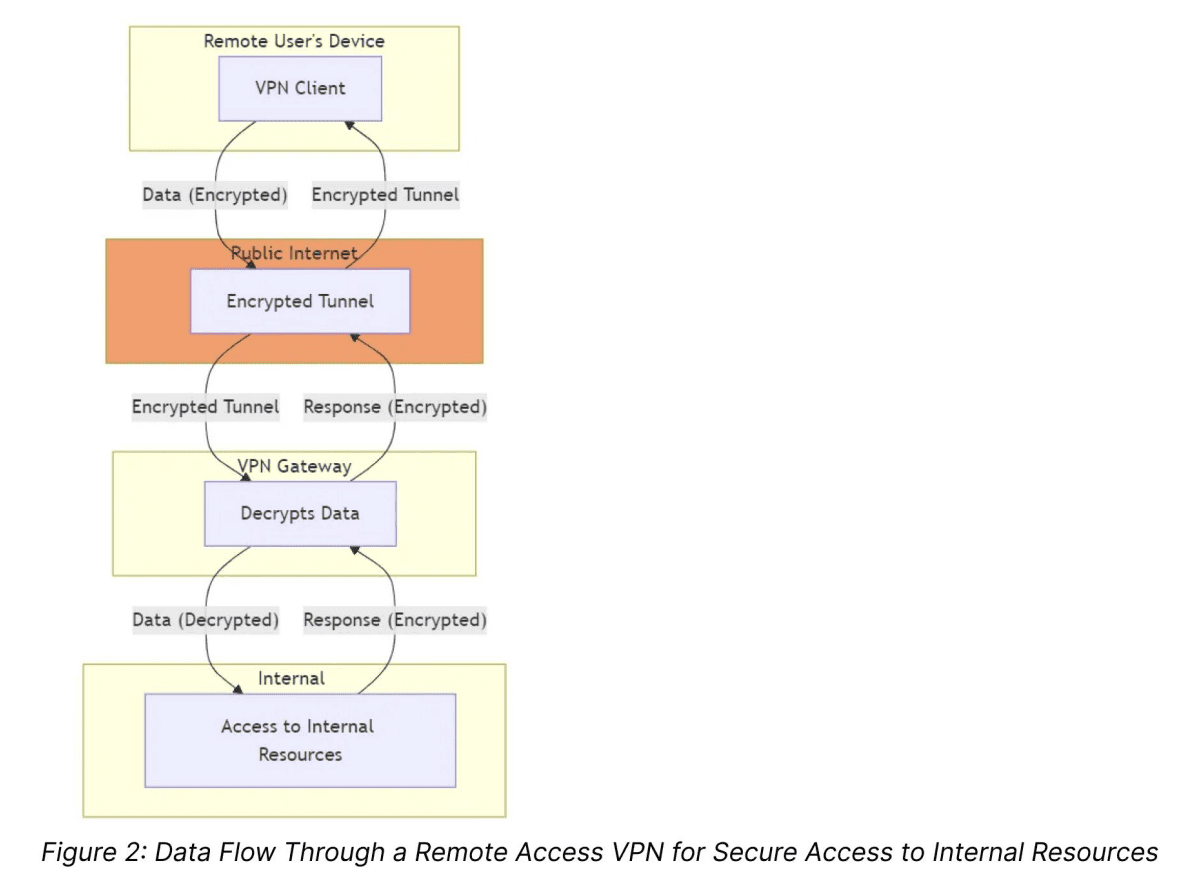

Un réseau privé virtuel (VPN) est une technologie qui offre des connexions sécurisées et cryptées entre un utilisateur distant et un réseau d'entreprise ou industriel. Les VPN créent un tunnel protégé qui protège les données transmises sur des réseaux publics ou moins sécurisés, garantissant que les informations sensibles ne peuvent pas être interceptées par des tiers non autorisés. Cela est essentiel pour les environnements industriels où les systèmes de technologie opérationnelle (OT) doivent rester accessibles mais protégés contre les cybermenaces.

Une configuration VPN typique comprend un client VPN sur l'appareil de l'utilisateur et une passerelle VPN au bord du réseau. Lorsqu'un utilisateur initie une connexion, le client VPN crypte les données avant de les envoyer sur Internet public à la passerelle VPN, qui les décrypte et les achemine vers le réseau interne. Ce tunnel crypté garantit que même si les données sont interceptées, elles ne peuvent pas être lues ou modifiées par des individus non autorisés.

Vulnérabilités et risques de sécurité des VPN

Malgré leur importance, les VPN peuvent devenir des responsabilités de sécurité importantes en raison de facteurs tels que le chiffrement obsolète, les mauvaises configurations et les identifiants faibles. Ces vulnérabilités peuvent résulter d'une mauvaise implémentation ou d'un manque d'entretien continu, mais aussi de la nature même d'un VPN, qui crée un pont réseau et aplatit un réseau vers un point de terminaison distant.

Chiffrement obsolète : Les VPN reposent sur le chiffrement pour sécuriser les données en transit. Cependant, les protocoles de chiffrement obsolètes, tels que les versions plus anciennes d'IPsec ou SSL, peuvent être exploités par des attaquants pour intercepter et manipuler les données. Il est essentiel d'utiliser les dernières méthodes de chiffrement pour protéger les données sensibles.

Mauvaises configurations : Les VPN mal configurés peuvent exposer des vulnérabilités au sein du réseau, facilitant ainsi l'accès non autorisé. Les mauvaises configurations courantes comprennent des contrôles d'accès mal définis ou des paramètres de pare-feu qui laissent les systèmes OT critiques exposés.

Identifiants faibles: L'un des points d'entrée les plus courants pour les attaquants est l'utilisation d'identifiants compromis ou faibles. Les mots de passe facilement devinables ou non protégés par une authentification multi-facteurs (MFA) facilitent l'escalade des privilèges par les attaquants et l'accès aux systèmes OT sensibles.

Les VPN, bien qu’utiles pour un accès à distance sécurisé, aplatissent intrinsèquement un réseau en créant des tunnels larges et non restreints permettant une communication directe à travers divers segments de réseau. Ce design contredit les principes de la micro-segmentation, qui vise à isoler les segments de réseau et à contrôler les communications entre eux pour minimiser les risques de sécurité.

Nouvelles approches de sécurité

En plus des VPN, les solutions de périphérie définie par logiciel (SDP) et les systèmes de surveillance pilotés par l'IA émergent comme des alternatives plus solides pour sécuriser l'accès à distance.

Périphérie définie par logiciel (SDP) : Les solutions SDP fonctionnent selon un principe de confiance zéro, où l'accès est accordé sur la base d'une vérification d'identité stricte et non de l'emplacement réseau. Cette méthode isole les ressources des utilisateurs non autorisés, rendant le mouvement latéral à travers le réseau plus difficile. SDP crée dynamiquement des connexions sécurisées basées sur l'authentification de l'utilisateur, minimisant les risques de mauvaises configurations VPN et d'attaques basées sur les identifiants.

Surveillance pilotée par l'IA : L'IA et l'apprentissage automatique sont de plus en plus utilisés pour améliorer les systèmes de surveillance. L'IA peut détecter des anomalies en temps réel et prédire les vulnérabilités potentielles avant qu'elles ne soient exploitées, améliorant ainsi considérablement la réactivité des équipes de cybersécurité. La surveillance pilotée par l'IA du trafic VPN assure la détection précoce des attaques, réduisant ainsi les dommages potentiels.

VPN vers DMZ avec proxy : Limiter l'accès VPN à une zone démilitarisée (DMZ) crée une zone tampon sécurisée qui restreint l'accès externe à des ressources spécifiques et isolées tout en gardant les réseaux internes protégés. Si l'accès aux systèmes internes est nécessaire, un serveur proxy au sein de la DMZ peut agir en tant qu'intermédiaire, permettant des connexions contrôlées et surveillées sans exposer le réseau central. Cette approche en couches réduit le risque de mouvement latéral non autorisé en isolant les actifs sensibles derrière la DMZ et en routant le trafic par le proxy.

Incidents Notables et CVE

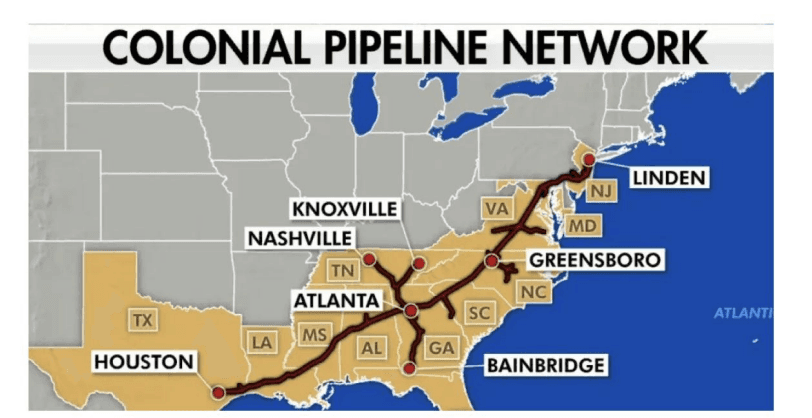

Attaque du Colonial Pipeline (2021)

L'attaque du Colonial Pipeline reste l'une des violations de cybersécurité les plus significatives ciblant les infrastructures critiques des États-Unis. Le 7 mai 2021, le pipeline, qui fournit près de la moitié du carburant de la côte est, a été paralysé par une attaque de ransomware, forçant l'arrêt des opérations pendant plusieurs jours. Cette perturbation a entraîné des pénuries de carburant généralisées, affectant des millions de consommateurs et d'entreprises et entraînant la déclaration de l'état d'urgence par le président Joe Biden.

Les attaquants ont exploité un mot de passe compromis pour un compte VPN inutilisé qui n'était pas protégé par une authentification multi-facteur (MFA). Ce point faible dans l'architecture de sécurité du Colonial Pipeline a permis aux attaquants, ultérieurement identifiés comme faisant partie du groupe DarkSide, de gagner un accès à distance au réseau. Une fois à l'intérieur, ils se sont déplacés latéralement à travers l'environnement informatique, ont encrypté les systèmes clés et exigé une rançon. Les vulnérabilités clés qui ont contribué à l'attaque incluent :

Absence de MFA : Le compte VPN n'avait pas l'authentification multi-facteur activée, facilitant l'accès des attaquants utilisant des identifiants volés.

Mauvaise gestion des mots de passe : Le compte VPN n'avait pas été désactivé malgré son inactivité, laissant une porte ouverte aux attaquants.

Pratiques d'accès à distance non sécurisées : Les outils et configurations d'accès à distance, en particulier dans les environnements hybrides IT-OT, ne sont souvent pas conçus avec des principes de sécurité prioritaires, créant des points d'entrée potentiels pour les attaquants.

Cet incident met en évidence les dangers d'une sécurité d'accès à distance inadéquate, surtout dans les environnements de technologie opérationnelle (OT) où des interruptions peuvent avoir des conséquences de grande envergure. Il démontre la nécessité de mesures de cybersécurité complètes, y compris MFA, la segmentation du réseau, le patching régulier et la surveillance continue des systèmes d'accès à distance pour détecter des activités inhabituelles tôt.

Violation chez CDK Global (2024)

En juin 2024, CDK Global, un fournisseur SaaS leader pour l'industrie automobile, a souffert de deux attaques consécutives de ransomware. Le groupe criminel BlackSuit a été identifié comme les auteurs, exigeant une rançon de dizaines de millions. Les attaques ont impacté des milliers de concessionnaires automobiles à travers l'Amérique du Nord, paralysant des opérations critiques telles que le financement, la paie et la gestion des stocks, toutes dépendant de la plate-forme logicielle basée sur le cloud de CDK.

L'une des vulnérabilités principales exploitées dans ces attaques était les connexions VPN toujours actives de CDK, que les concessionnaires utilisent pour maintenir un accès continu aux centres de données de CDK. Cette configuration permanente, bien qu'elle soit conçue pour l'efficacité opérationnelle, a également créé un risque de sécurité persistant :

Exposition VPN toujours actif : Ces VPN, conçus pour maintenir un accès ininterrompu entre les systèmes des concessionnaires et les centres de données de CDK, ont laissé une surface d'attaque large. La connexion permanente a offert aux attaquants un accès continu au réseau une fois compromis.

Privilèges de mise à jour automatique : Le logiciel de CDK avait des capacités de mise à jour automatique nécessitant des privilèges élevés similaires à des droits d'administration. Une fois que les attaquants ont obtenu l'accès, cette fonctionnalité de mise à jour automatique a probablement accéléré leur capacité à répandre le ransomware et affecter plusieurs systèmes à grande échelle.

Manque de segmentation du réseau : Avec des connexions VPN permanentes et des privilèges administratifs, les attaquants ont pu se déplacer librement entre les concessionnaires et les systèmes centraux de CDK, provoquant des perturbations généralisées.

En réponse, CDK a demandé aux concessionnaires de se déconnecter de leurs centres de données à titre de précaution pendant l'incident. Cependant, l'attaque démontre les risques critiques des infrastructures VPN toujours actives, surtout non associées à une authentification multi-facteur (MFA), une segmentation réseau et une surveillance continue.

Cet attaque souligne la nécessité de sécuriser les connexions à distance, particulièrement dans les environnements SaaS où les clients dépendent d'un accès continu. Mettre en œuvre des architectures de sécurité zero-trust, restreindre les privilèges élevés et examiner régulièrement les politiques d'accès à distance pourrait aider à atténuer les risques de telles attaques à grande échelle à l'avenir.

CVE connues qui impactent les VPN

Plusieurs vulnérabilités et expositions communes (CVE) ont été identifiées exploitant les faiblesses dans les implémentations VPN. Ces CVE soulignent l'importance du patching régulier et des pratiques de sécurité vigilantes.

CVE-2024-24919 (VPN Check-Point) : Cette vulnérabilité zero-day a permis aux attaquants d'exploiter les passerelles VPN Check Point, exposant des informations critiques sur les configurations de sécurité réseau. Exploitée depuis avril 2024, cette vulnérabilité a permis aux hackers d'énumérer et d'extraire des hashes de mots de passe, augmentant significativement le risque de vol d'identifiants et d'accès non autorisé.

CVE-2023-46805 et CVE-2024-21887 (VPN Ivanti) : Ces failles zero-day dans les dispositifs VPN Ivanti Connect Secure ont permis une exécution de code à distance non authentifiée, permettant aux attaquants de contourner les mesures de sécurité et de prendre le contrôle total des dispositifs affectés. Exploitées pour diffuser des logiciels malveillants, ces vulnérabilités ont souligné l'importance du patching et de la mise à jour des appareils VPN en temps opportun.

CVE-2024-3661 (TunnelVision) : Cette vulnérabilité a révélé que certains VPN pouvaient être contournés, exposant le trafic des utilisateurs à une interception potentielle. TunnelVision a exploité des faiblesses dans l'encapsulation VPN en redirigeant le trafic en dehors du tunnel crypté, laissant les données sensibles non protégées. La vulnérabilité existait sans détection depuis plus de 20 ans, montrant que même les technologies VPN longtemps fiables peuvent abriter des défauts profondément ancrés.

CVE-2022-42475 (FortiOS SSL/VPN) : Une vulnérabilité zero-day récente dans un système VPN populaire a permis une exécution de code à distance via un débordement de tampon basé sur le tas. Affectant plusieurs versions logicielle ICS, le défaut a été exploité contre des organisations, y compris des entités gouvernementales, permettant aux attaquants de pénétrer les systèmes via des requêtes fabriquées. Cet incident souligne le besoin critique de sécuriser les VPN dans les réseaux corporatifs et industriels et souligne l'importance du patching régulier et de la surveillance proactive.

La menace du Ransomware Akira

Un exemple récent souligne l'importance de sécuriser l'infrastructure VPN : le ransomware Akira a exploité des vulnérabilités connues dans les appliances VPN pour obtenir un accès initial. Dans certains cas, les systèmes sans authentification multi-facteur (MFA) sont particulièrement à risque.

Cartographie MITRE ATT&CK & Cyber Kill Chain

Tactique | Technique | Nom de la Technique | Contexte |

|---|---|---|---|

TA0108 / TA0109 | T0866 | Exploitation des Services à Distance | Un VPN exploité constitue une exploitation des services à distance. |

TA0108 | T0822 | Services à Distance Externes | Un VPN compromis implique généralement l'exploitation de failles dans un service exposé au réseau externe, car les VPN servent de passerelles pour un accès externe à des ressources internes. |

TA0111 | T0890 | Exploitation pour Escalade de Privilèges | Les attaquants utilisent souvent l'exploitation de VPN pour escalader les privilèges. |

TA0109 / TA0110 | T0859 | Comptes Valides | Les attaquants peuvent utiliser des identifiants valides et compromis pour accéder aux réseaux privés. Par exemple, l'attaque du Colonial Pipeline a impliqué l'exploitation de VPNs avec des identifiants compromis. |

TA0102 | T0846 | Découverte de Systèmes à Distance | Une fois dans le réseau, les attaquants effectuent généralement une reconnaissance du système et du réseau pour découvrir des cibles supplémentaires. |

TA0109 | T0867 | Transfert d'Outils Latéraux | Si les attaquants utilisent des outils pour se déplacer latéralement au sein du réseau, cette technique s'applique. |

TA0102 | T0840 | Énumération des Connexions Réseau | Des vulnérabilités, telles que la vulnérabilité Check Point VPN, permettent aux attaquants d'énumérer et d'extraire des informations des passerelles VPN. |

TA0104 | T0842 | Interface Ligne de Commande | Les adversaires peuvent utiliser des interfaces en ligne de commande (CLI) pour interagir avec les systèmes et exécuter des commandes. |

TA0102 | T0842 | Espionnage Réseau | Les attaquants peuvent exploiter des failles pour espionner le trafic réseau qui aurait dû être chiffré par le VPN. |

TA0107 | T0807 | Redémarrage/Arrêt de l'Appareil | Les attaquants peuvent exploiter des failles pour espionner le trafic réseau qui aurait dû être chiffré par le VPN. |

TA0107 | T0838 | Arrêt du Service | Les attaquants peuvent exploiter des failles pour espionner le trafic réseau qui aurait dû être chiffré par le VPN. |

TA0107 | T0881 | Modifier les Paramètres d'Alarme | Les attaquants peuvent exploiter des failles pour espionner le trafic réseau qui aurait dû être chiffré par le VPN. |

TA0107 | T0814 | Déni de Service | Les attaquants peuvent cibler l'infrastructure VPN avec des attaques par déni de service (DoS), la saturant de trafic ou en utilisant le VPN compromis pour lancer des attaques DoS contre des ressources internes. |

TA0103 / TA0106 | T0856 | Usurpation de Message de Rapport | Dans les environnements de systèmes de contrôle, les adversaires peuvent usurper des messages de rapport pour éviter la détection ou nuire au contrôle des processus. |

TA0105 | T0879 | Dommages à la Propriété | Les adversaires peuvent causer des dommages ou la destruction de l'infrastructure, des équipements, et de l'environnement lors d'attaques contre des systèmes de contrôle. |

TA0105 | T0882 | Vol d'Informations Opérationnelles | Une fois à l'intérieur du VPN, les adversaires peuvent voler des informations opérationnelles liées aux environnements de production pour un gain personnel ou pour informer de futures opérations. |

Analyse du Cyber Kill Chain

Reconnaissance (Accès Initial):

TA0102 - T0840 Énumération des Connexions Réseau: Les attaquants exploitent des vulnérabilités de VPN pour énumérer et extraire des informations des passerelles VPN. Cela relève de la catégorie Reconnaissance dans le Cyber Kill Chain.

Armes:

TA0108 - T0822 Services à Distance Externes: Lorsqu'un VPN est compromis, cela implique généralement l'exploitation de failles dans un service exposé au réseau externe. Cela relève de la catégorie Armes dans le Cyber Kill Chain.

Livraison:

(Aucune des techniques listées ne correspond directement à cette catégorie.)

Exploitation:

TA0108 - T0866 Exploitation des Services à Distance: Un VPN exploité est catégorisé comme une Exploitation des Services à Distance. Cela relève de la catégorie Exploitation dans le Cyber Kill Chain.

TA0111 - T0890 Exploitation pour Escalade de Privilèges: Les attaquants utilisent souvent l'exploitation de VPN pour escalader les privilèges. Cela relève de la catégorie Exploitation dans le Cyber Kill Chain.

TA0109 - T0859 Comptes Valides: Les attaquants utilisent des identifiants compromis pour accéder aux réseaux privés. Cela relève de la catégorie Exploitation dans le Cyber Kill Chain.

Installation:

(Aucune des techniques listées ne correspond directement à cette catégorie.)

Post-Exploitation (Commandement et Contrôle):

TA0102 - T0846 Découverte de Systèmes à Distance: Une fois à l'intérieur, les attaquants effectuent une reconnaissance du système et du réseau. Cela relève de la catégorie Post-Exploitation dans le Cyber Kill Chain.

TA0109 - T0867 Transfert d'Outils Latéraux: Si les attaquants utilisent des outils pour se déplacer latéralement au sein du réseau, cette technique s'applique. Cela relève de la catégorie Post-Exploitation dans le Cyber Kill Chain.

TA0102 - T0842 Espionnage Réseau: Les attaquants peuvent exploiter la vulnérabilité pour espionner le trafic réseau qui aurait dû être chiffré par le VPN. Cela relève de la catégorie Post-Exploitation dans le Cyber Kill Chain.

TA0104 - T0807 Interface Ligne de Commande: Les adversaires peuvent utiliser des interfaces en ligne de commande (CLI) pour interagir avec les systèmes et exécuter des commandes. Cela relève de la catégorie Post-Exploitation dans le Cyber Kill Chain.

Actions sur les Objectifs:

TA0107 - T0807 Redémarrage/Arrêt de l'Appareil: Les adversaires peuvent forcer le redémarrage ou l'arrêt d'un appareil dans un environnement ICS, perturbant et impactant négativement les processus physiques. Cela relève de la catégorie Actions sur les Objectifs dans le Cyber Kill Chain.

TA0107 - T0838 Modifier les Paramètres d'Alarme: Les adversaires peuvent modifier les paramètres d'alarmes pour éviter les alertes qui avertiraient les opérateurs de leur présence ou empêcheraient des réponses à des scénarios dangereux. Cela relève de la catégorie Actions sur les Objectifs dans le Cyber Kill Chain.

TA0107 - T0881 Arrêt du Service: Les adversaires peuvent arrêter ou désactiver des services sur un système, les rendant indisponibles pour les utilisateurs légitimes. Cela relève de la catégorie Actions sur les Objectifs dans le Cyber Kill Chain.

TA0107 - T0814 Déni de Service: Les attaquants peuvent cibler l'infrastructure VPN, la saturant de trafic pour perturber les opérations et refuser l'accès légitime. Alternativement, le VPN compromis peut être utilisé comme vecteur pour lancer des attaques DDoS sur des ressources internes ou d'autres systèmes au sein du réseau. Cela relève de la catégorie Actions sur les Objectifs dans le Cyber Kill Chain.

TA0105 - T0879 Dommages à la Propriété: Les adversaires peuvent causer des dommages ou la destruction de l'infrastructure, des équipements, et de l'environnement environnant lors d'attaques contre des systèmes de contrôle. Cela relève de la catégorie Actions sur les Objectifs dans le Cyber Kill Chain.

TA0105 - T0882 Vol d'Informations Opérationnelles: Une fois à l'intérieur du VPN, les adversaires peuvent voler des informations opérationnelles des environnements de production pour un gain personnel ou pour informer de futures opérations. Cela relève de la catégorie Actions sur les Objectifs dans le Cyber Kill Chain.

TA0103 - T0856 Usurpation de Message de Rapport: Les adversaires peuvent usurper des messages de rapport dans les environnements de systèmes de contrôle pour éviter la détection ou nuire au contrôle des processus. Cela relève de la catégorie Actions sur les Objectifs dans le Cyber Kill Chain.

Atténuations pour sécuriser les VPN dans les environnements industriels

La réduction des risques de sécurité liés aux VPN nécessite une approche à plusieurs niveaux qui intègre les meilleures pratiques en architecture réseau, authentification, surveillance et maintenance régulière. Les stratégies suivantes sont essentielles pour réduire la surface d'attaque et renforcer la sécurité des déploiements VPN dans les environnements industriels.

Accès réseau Zero-Trust

Mettre en œuvre une architecture zero-trust est fondamental pour empêcher l'accès non autorisé aux systèmes critiques. Dans un modèle zero-trust, aucun utilisateur ou appareil, qu'il soit à l'intérieur ou à l'extérieur du réseau, n'est automatiquement de confiance. Au lieu de cela, chaque demande d'accès doit être authentifiée, autorisée et continuellement surveillée.

Application granulaire des accès: Les utilisateurs reçoivent l'accès uniquement aux systèmes spécifiques dont ils ont besoin pour effectuer leurs tâches, réduisant ainsi le potentiel d'accès non autorisé. Cela garantit que même si un compte VPN est compromis, l'attaquant ne peut pas explorer librement l'ensemble du système.

Contrôle d'accès basé sur les rôles (RBAC): Mettre en œuvre des politiques RBAC qui attribuent l'accès en fonction des rôles spécifiques au sein de l'organisation. Par exemple, les techniciens peuvent avoir accès uniquement aux machines dont ils ont besoin pour leurs tâches, tandis que l'accès administratif à d'autres systèmes est restreint.

Ségrégation du réseau et zones démilitarisées (DMZ)

La ségrégation du réseau est essentielle pour limiter les dégâts potentiels si un attaquant accède via un VPN. En isolant les systèmes critiques du trafic réseau général, l'exposition des systèmes informatiques et opératifs sensibles est minimisée.

Isolation du réseau: Séparez les réseaux IT et OT par des cas d'utilisation granulaires en utilisant des pare-feu, contrôles d'accès, ou la solution CyberSwitch de Trout, créant des zones de sécurité distinctes. Les infrastructures de base, telles que les systèmes de production, ne devraient pas être accessibles à partir de réseaux externes sans contrôles forts et une architecture de proxy en place.

DMZ devant chaque sous-réseau: Mettre en œuvre une zone démilitarisée (DMZ) pour héberger des services exposés aux utilisateurs externes tout en isolant les systèmes les plus sensibles. Cette approche aide à empêcher les attaquants de se déplacer latéralement à travers les réseaux après une infiltration initiale.

Authentification multi-facteurs (MFA) pour l'accès VPN

L'authentification multi-facteurs (MFA) est l'une des mesures de sécurité les plus efficaces pour empêcher l'accès non autorisé aux VPN. En exigeant des utilisateurs qu'ils s'authentifient par deux méthodes de vérification ou plus, le risque de compromission des identifiants est minimisé.

La MFA réduit les attaques basées sur les identifiants: Dans des environnements sensibles comme les sites de fabrication, la MFA garantit que même si un mot de passe VPN est volé ou deviné, les utilisateurs non autorisés ne peuvent pas accéder sans le facteur d'authentification supplémentaire. Cela aurait atténué l'attaque contre Colonial Pipeline, où un mot de passe compromis sans MFA a permis aux attaquants d'accéder aux systèmes critiques.

Systèmes de surveillance et de détection

La surveillance continue du trafic VPN et de l'accès aux systèmes est essentielle pour une détection précoce des comportements anormaux pouvant indiquer une cyberattaque. Le déploiement de systèmes de détection et de prévention des intrusions (IDS/IPS) aide les organisations à détecter et à répondre aux menaces.

Détection et prévention des intrusions: Les solutions IDS/IPS surveillent le trafic VPN pour déceler des signes d'activité malveillante, telles que des échecs répétés de connexion ou des tentatives d'accès non autorisé. En cas d'activité inhabituelle, ces systèmes peuvent déclencher des alertes ou bloquer le trafic malveillant.

Journaux et analyse de l'activité: Maintenez des journaux détaillés des connexions VPN, y compris les tentatives de connexion, et évaluez la capacité de corrélation avec d'autres systèmes pour identifier les ressources accédées. Ces données aident à retracer les accès non autorisés et soutiennent les efforts de réponse aux incidents. Un journal complet permet également des enquêtes médico-légales en cas de violation.

Gestion régulière des correctifs et mises à jour

Maintenir les logiciels à jour et appliquer les correctifs de sécurité est essentiel pour atténuer les vulnérabilités dans les systèmes VPN. De nombreuses attaques, telles que la vulnérabilité VPN Ivanti (CVE-2023-46805) et la vulnérabilité VPN CheckPoint (CVE-2024-24919), ont exploité des vulnérabilités connues mais non corrigées.

Plan de gestion des correctifs: Établissez un calendrier de gestion des correctifs pour garantir que le logiciel VPN et les systèmes associés soient mis à jour. Les mises à jour régulières réduisent la probabilité d'attaques exploitant des logiciels obsolètes.

Principe du moindre privilège (PoLP)

Appliquer le principe du moindre privilège (PoLP) assure que les utilisateurs et les systèmes n'ont que l'accès minimum nécessaire pour effectuer leurs tâches. Cela minimise le risque d'autorisations d'accès excessives pouvant être exploitées par des attaquants.

Politiques de contrôle d'accès: Définissez et appliquez des politiques de contrôle d'accès qui limitent les utilisateurs VPN uniquement aux ressources nécessaires à leurs rôles. Par exemple, un technicien sur le terrain pourrait avoir accès à des machines spécifiques mais serait restreint d'autres ressources.

Avantages mesurables des VPN pour l'accès à distance industriel

Les VPN sont essentiels pour sécuriser l'accès à distance dans les environnements industriels, offrant des avantages à la fois opérationnels et de sécurité. Voici quelques améliorations quantifiables que les entreprises ont constatées en mettant en œuvre des solutions VPN :

Disponibilité opérationnelle : Jusqu'à 50 % de réduction du temps d'arrêt. Selon une recherche du groupe Aberdeen, les fabricants utilisant la surveillance à distance et le diagnostic via des solutions d'accès sécurisé, telles que les VPN, ont réduit les pannes imprévues de 50 %, entraînant des gains de productivité significatifs. Cette diminution du temps d'arrêt permet d'identifier et de résoudre les problèmes plus rapidement, renforçant la continuité opérationnelle.

Réduction des coûts : Réduction de 25 à 30 % des coûts de déplacement et de visite de site. Selon Gartner, les organisations qui mettent en œuvre des solutions d'accès à distance peuvent réduire leurs coûts de déplacement et de visite de site de 25 à 30 %, car moins de visites de techniciens sur site sont nécessaires pour surveillance ou dépannage. Cette réduction des déplacements diminue non seulement les dépenses, mais réduit également l'impact environnemental grâce à une consommation de carburant réduite.

Amélioration des temps de réponse : Les VPN permettent un accès immédiat aux systèmes opérationnels, permettant aux techniciens de répondre aux problèmes en temps réel. Selon une étude de Honeywell Process Solutions, les technologies d'accès à distance ont amélioré les temps de réponse de 30 à 40 % dans les situations critiques, minimisant les temps d'arrêt et atténuant les risques pour la continuité opérationnelle.

Comment configurer et déployer un VPN pour l'accès à distance industriel

La configuration d'un réseau privé virtuel (VPN) dans des environnements industriels nécessite une approche complète qui répond à la fois aux besoins de sécurité et opérationnels. Le processus de déploiement doit garantir que la solution VPN est robuste, évolutive et capable de supporter les exigences uniques des réseaux industriels, tels que les systèmes de technologie opérationnelle (TO) et les sites géographiquement dispersés. Dans cette section, nous vous fournirons un guide étape par étape pour déployer un VPN et expliquer comment faire évoluer la solution sur plusieurs sites.

Guide étape par étape pour le déploiement d'un VPN

Pour déployer un VPN pour l'accès à distance industriel, il est essentiel de suivre un processus structuré qui garantit la configuration sécurisée et la surveillance de l'infrastructure VPN. Voici un récapitulatif des étapes clés :

Évaluer les besoins et choisir la bonne solution VPN

Déterminer les besoins de connectivité : Évaluer le nombre d'utilisateurs à distance, les emplacements et le type d'accès dont ils ont besoin (par exemple, accès complet au réseau ou à des segments spécifiques). Cela aidera à guider les décisions concernant l'architecture et l'évolutivité du VPN.

Installer et configurer le logiciel VPN

Déployer le serveur VPN : Installer le serveur VPN sur une machine dédiée au sein du réseau. Assurez-vous que le serveur dispose de ressources suffisantes pour gérer le chiffrement et le flux de trafic, et installez le logiciel VPN nécessaire (par exemple, OpenVPN, Cisco AnyConnect).

Configurer les contrôles d'accès sécurisés : Configurer le VPN pour supporter des protocoles sécurisés (par exemple, IPsec ou SSL) pour garantir la transmission de données chiffrée.

Configurer les contrôles d'accès sécurisés

Authentification des utilisateurs : Mettre en œuvre des mécanismes d'authentification renforcés, tels que l'authentification multi-facteurs (AMF), pour vérifier l'identité des utilisateurs avant de leur accorder l'accès VPN. Cela réduit le risque d'accès non autorisé, en particulier pour les utilisateurs se connectant à distance aux systèmes sensibles.

Politiques de contrôle d'accès : Définir des politiques de contrôle d'accès granulaires pour limiter les utilisateurs VPN aux seules ressources dont ils ont besoin. Par exemple, les techniciens pourraient être restreints à l'accès à des machines spécifiques. Utilisez le contrôle d'accès basé sur les rôles (RBAC) pour appliquer ces politiques.

Chiffrement : Assurez-vous que les connexions VPN utilisent des protocoles de chiffrement robustes, tels que WireGuard ou IPsec, pour sécuriser les données en transit. Configurez le VPN pour rejeter automatiquement les méthodes de chiffrement faibles susceptibles de compromettre la sécurité des données.

Surveiller et enregistrer l'activité du VPN

Surveillance continue : Déployez des outils de surveillance pour suivre l'activité VPN et détecter les anomalies pouvant indiquer des violations potentielles de la sécurité. Les alertes en temps réel peuvent aider à détecter un comportement suspect, comme des tentatives de connexion échouées répétées ou des modèles de trafic inhabituels.

Enregistrement et traces d'audit : Maintenez des journaux détaillés des sessions VPN, y compris les utilisateurs accédant au réseau, la durée des sessions et les ressources accédées. Ces informations sont essentielles pour la conformité et la réponse aux incidents.

Assurer l'évolutivité sur plusieurs sites

Dans les environnements industriels, les VPN sont souvent déployés pour prendre en charge plusieurs sites distants, qui peuvent être géographiquement dispersés. Garantir que l'infrastructure VPN peut évoluer pour répondre à ces besoins est crucial pour maintenir des opérations sécurisées et efficaces.

Adapter les configurations VPN pour les sites distants

Architecture en étoile : Pour les environnements avec de nombreux sites distants, envisagez de déployer une architecture en étoile, où chaque site distant (branche) se connecte à un hub VPN central au siège. Cela permet une gestion centralisée du VPN tout en garantissant que les sites distants ont un accès sécurisé aux ressources nécessaires.

VPN site à site : Pour les sites très dispersés qui ont besoin de communiquer directement entre eux (par exemple, usines connectées ou centrales électriques), configurez des VPN site à site pour faciliter les échanges de données sécurisés entre les emplacements sans acheminer le trafic via un hub central. Cela réduit la latence et améliore la performance du réseau.

Équilibrage de charge et redondance

Équilibrage de charge : À mesure que le nombre d'utilisateurs et de sites VPN augmente, implémentez l'équilibrage de charge pour répartir le trafic sur plusieurs serveurs VPN. Cela empêche tout serveur unique de devenir un point d'étranglement et garantit que l'infrastructure VPN peut gérer la demande de nombreux utilisateurs simultanément.

Redondance et basculement : Dans les environnements industriels critiques, les interruptions peuvent avoir de graves répercussions opérationnelles. Mettez en œuvre des serveurs VPN redondants et des mécanismes de basculement pour garantir que le réseau reste opérationnel même si un serveur VPN tombe en panne. Cela est particulièrement important pour les industries où l'accès à distance est nécessaire pour la surveillance en temps réel et le contrôle des systèmes TO.

Optimisation de la bande passante VPN

Priorisation du trafic : Les environnements industriels nécessitent souvent que certains types de trafic, tels que les signaux de commande pour les systèmes TO, soient prioritaires par rapport aux données moins critiques. Implémentez la qualité de service (QoS) pour prioriser le trafic au sein du VPN, garantissant que les opérations essentielles ne sont pas affectées par les congestions.

Optimisation des performances : Évaluez régulièrement les performances de l'infrastructure VPN pour s'assurer qu'elle peut gérer la bande passante requise. À mesure que davantage de sites et d'utilisateurs sont ajoutés, mettez à niveau le matériel VPN ou augmentez la bande passante du réseau pour éviter les ralentissements.

Conclusion

Les environnements industriels de plus en plus connectés nécessitent un accès à distance sécurisé pour gérer les systèmes de technologie opérationnelle (TO). Les VPN sont un élément fondamental pour assurer la sécurité de ces connexions à distance, mais ils doivent être considérés comme faisant partie d'une stratégie de cybersécurité globale et en couches.

Les VPN en tant qu'élément clé de la cybersécurité

Les VPN créent des tunnels sécurisés et chiffrés pour protéger les données en transit, ce qui les rend indispensables pour les environnements industriels. Cependant, ils ne sont pas infaillibles. Une posture de sécurité robuste combine les VPN avec des mesures complémentaires telles que l'authentification multi-facteurs (AMF), la segmentation du réseau et l'architecture zéro confiance :

AMF renforce la vérification des utilisateurs, minimisant le risque d'accès non autorisé.

Segmentation du réseau isole les systèmes TO critiques, réduisant le potentiel de mouvement latéral en cas de violation.

Modèles zéro confiance garantissent que l'accès est constamment vérifié, empêchant les présomptions de confiance à l'intérieur ou à l'extérieur du réseau.

Autres articles de blog de Trout