Trout Access Gate vous donne la visibilité, le contrôle d'accès et les rapports requis par NIS2.

Vous n'avez pas besoin d'installer d'agents sur les appareils.

Branchez-le une fois pour voir vos actifs, gérer les connexions, suivre l'activité et recueillir des preuves d'audit.

Découverte & Inventaire des Actifs

Identifiez automatiquement chaque appareil : PLC, HMI, serveurs, IoT et systèmes non gérés.

Application des accès basés sur l'identité

Contrôle qui et quoi peut accéder aux actifs sensibles, avec approbation basée sur les rôles.

Micro-segmentation

Crée des enclaves isolées pour les systèmes de production afin de limiter les mouvements latéraux.

Surveillance Continue et Inspection du Trafic

Surveillance en temps réel du réseau pour les anomalies, les menaces et les violations de politiques.

Journalisation et rapport automatisés

Centralise les pistes d'audit et génère des rapports conformes.

Trout Access Gate v25.9 introduit la visibilité réseau en temps réel, la connectivité inter-sites et l’évaluation intégrée des risques.

Avec les nouveaux modules Monitors, Site Mesh et Assessment, cette mise à jour offre une maîtrise complète des environnements industriels — sans ajouter d’infrastructure ni de complexité.

Évitez les longues mises à jour. Mettez vos sites à niveau vers un niveau de sécurité et de conformité moderne et dynamique en un seul mouvement.

Résumé de la passerelle d'accès Trout et de la couverture NIS2

Trout Access Gate aide les organisations à satisfaire aux exigences NIS2 en sécurisant l'accès aux systèmes sur site sans modifier les réseaux existants.

Il découvre automatiquement les ressources, contrôle qui peut accéder aux systèmes critiques, segmente les environnements pour limiter les incidents et capture des journaux d'audit complets pour la conformité.

Trout prend en charge la plupart des mesures techniques attendues par NIS2 et peut s'intégrer avec des analyseurs de vulnérabilités pour combler la dernière exigence.

Il fonctionne avec ou peut remplacer les pare-feu et les VPN, fournit un accès interne et distant sécurisé et réduit le risque de ransomware ou d'abus dans des environnements IT, OT et IoT mixtes.

Le déploiement est rapide, sans agent et convient à toute organisation réglementée par NIS2, des installations du secteur public aux sites industriels et aux fournisseurs critiques.

Cas d'utilisation spécialisés

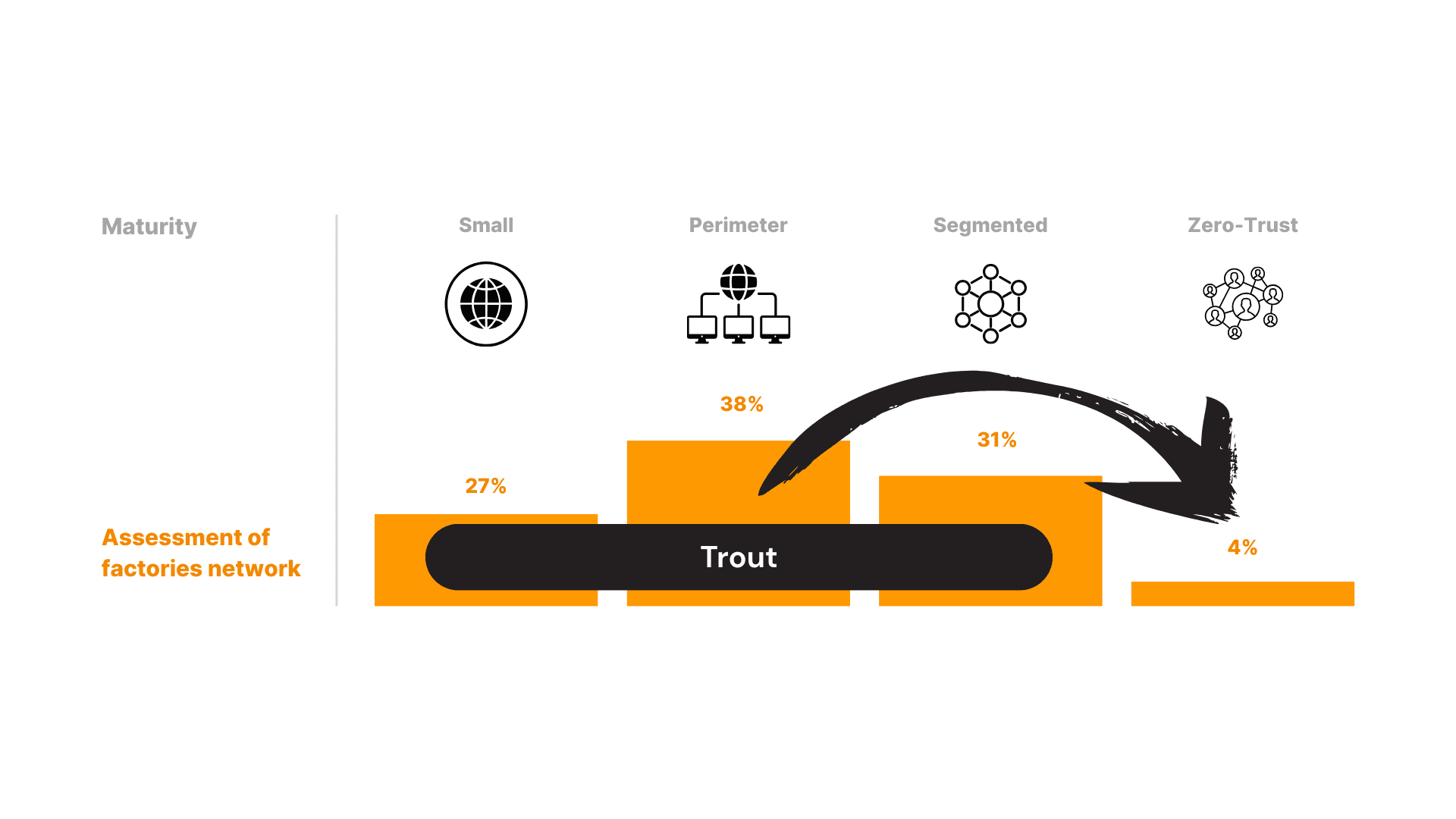

Zero-Trust sécurité pour les technologies opérationnelles et les systèmes industriels anciens. Déployé en overlay sans agents, sans reconfiguration, et sans temps d'arrêt opérationnel.

Cas d'utilisation pour la technologie Trout