Contrôlez qui peut accéder à vos systèmes, de l'accès à distance à l'accès LAN

Contrôlez l'accès aussi bien pour les connexions locales que distantes

Évitez les privilèges permanents et l'accès excessif

Réduire la dérive de configuration et les exceptions manuelles

Maintenir des contrôles cohérents entre les systèmes IT et OT

Décisions d'accès aux documents et application au fil du temps

Trout Access Gate fournit un point de contrôle et d'application d'accès central à l'intérieur du réseau.

Au lieu de gérer l'accès séparément à travers les règles LAN et les VPN, les équipes IT définissent et appliquent les politiques d'accès en un seul endroit.

Les contrôles sont appliqués sur site, sans agents et sans redéfinir le réseau.

Point de contrôle d'accès unique

Centralise l'application des accès pour les systèmes IT, OT et DMZ, réduisant la dispersion des outils et les dérives de configuration.

Politiques d'accès granulaires

Définit l'accès par utilisateur, groupe, système et service, plutôt que par une portée réseau étendue.

Contrôle au niveau du protocole

Restreint l'accès à des protocoles spécifiques plutôt qu'à l'ensemble du réseau.

Accès limité dans le temps

Donne accès pour une durée définie, limitant les privilèges permanents et réduisant l'exposition à long terme.

Flux de travail VPN intégrés

Access Gate agit comme un bastion pour l'accès VPN, offrant contrôle et visibilité.

NIS2 augmente la responsabilité concernant qui peut accéder aux systèmes critiques et comment cet accès est géré au fil du temps.

Trout remplace l'accès VPN traditionnel et la gestion manuelle des exceptions par un point de contrôle sur site unique qui impose, surveille et enregistre l'accès en continu.

Pour les équipes informatiques, cela signifie :

Surface d'attaque réduite

Confinement plus rapide lors des incidents

Visibilité claire de qui a accédé à quoi et quand

Contrôle d'accès défendable et répétable pour les audits

Résumé de la passerelle d'accès Trout et de la couverture NIS2

Trout Access Gate aide les organisations à satisfaire aux exigences de visibilité et de gestion des actifs de NIS2 en fournissant un aperçu continu et sur site des environnements IT et OT. Il observe passivement le trafic réseau en direct pour identifier automatiquement les actifs connectés, leurs rôles et leurs flux de communication, sans agents, sans analyses ni modifications des systèmes hérités.

Cet inventaire en temps réel remplace les tableaux statiques et les audits périodiques, offrant aux équipes informatiques une vue précise des systèmes soutenant les services essentiels et importants.

Lors d'incidents, les équipes peuvent évaluer l'impact en fonction de l'activité réelle et agir immédiatement en restreignant les permissions ou en modifiant les enclaves de sécurité pour mettre en quarantaine les systèmes touchés.

Le résultat est une base défendable et reproductible pour la gestion des risques et le reporting NIS2, adaptée aux sites industriels, aux installations réglementées et à d'autres environnements sur site.

Cas d'utilisation spécialisés

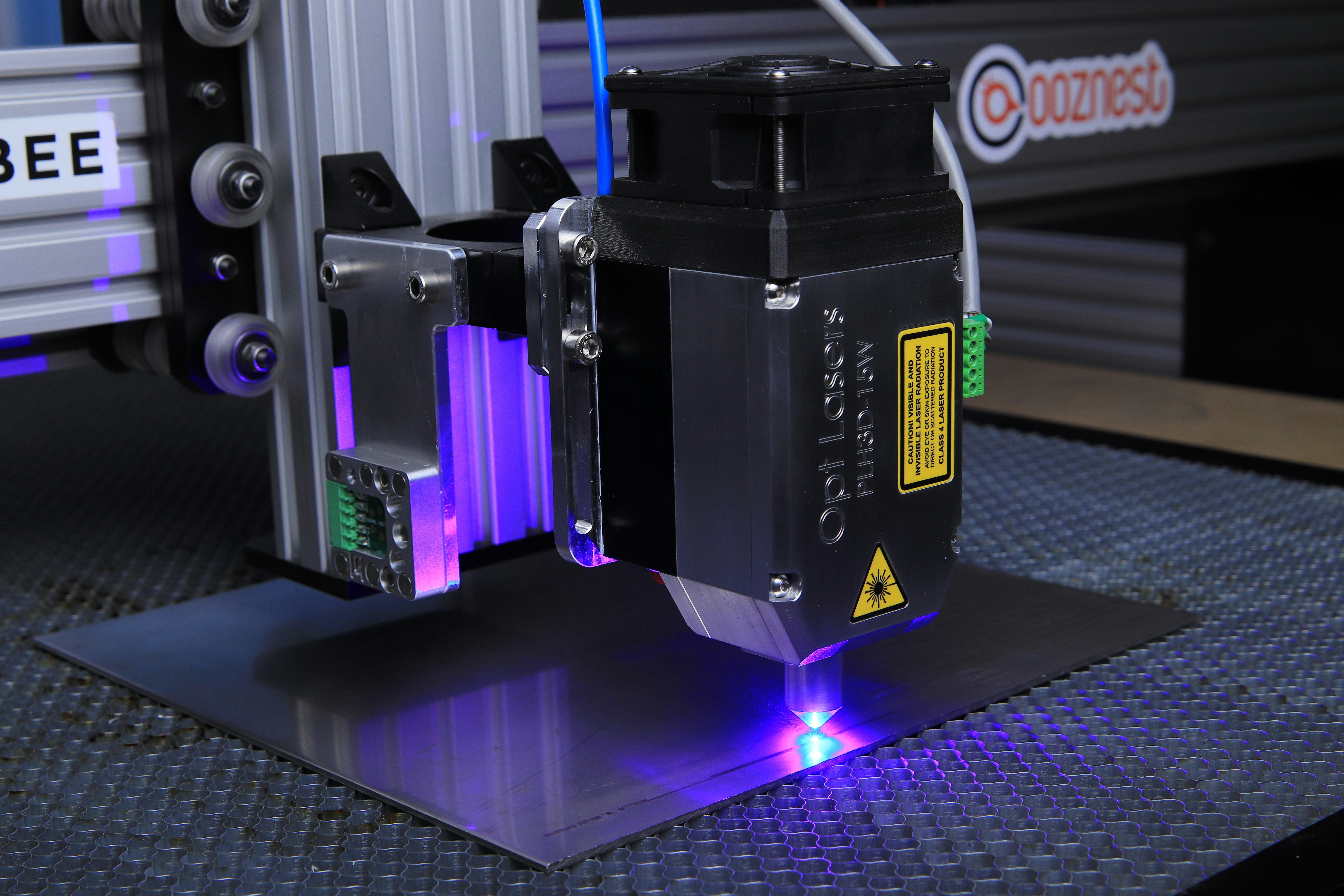

Sécurité Zero-Trust pour protéger les systèmes IT/OT/IoT et les systèmes industriels hérités. Fourni en tant qu'appareil plug-and-play, sans agents et sans interruption opérationnelle.

Cas d'utilisation pour la technologie Trout