Identifier les systèmes soutenant les services essentiels ou importants

Évaluez les risques de cybersécurité en fonction des actifs réels, pas sur des suppositions

Comprendre les voies de communication et les dépendances

Détecter les changements d'actifs et d'exposition au fil du temps

Fournir des preuves de conscience et de contrôle des actifs

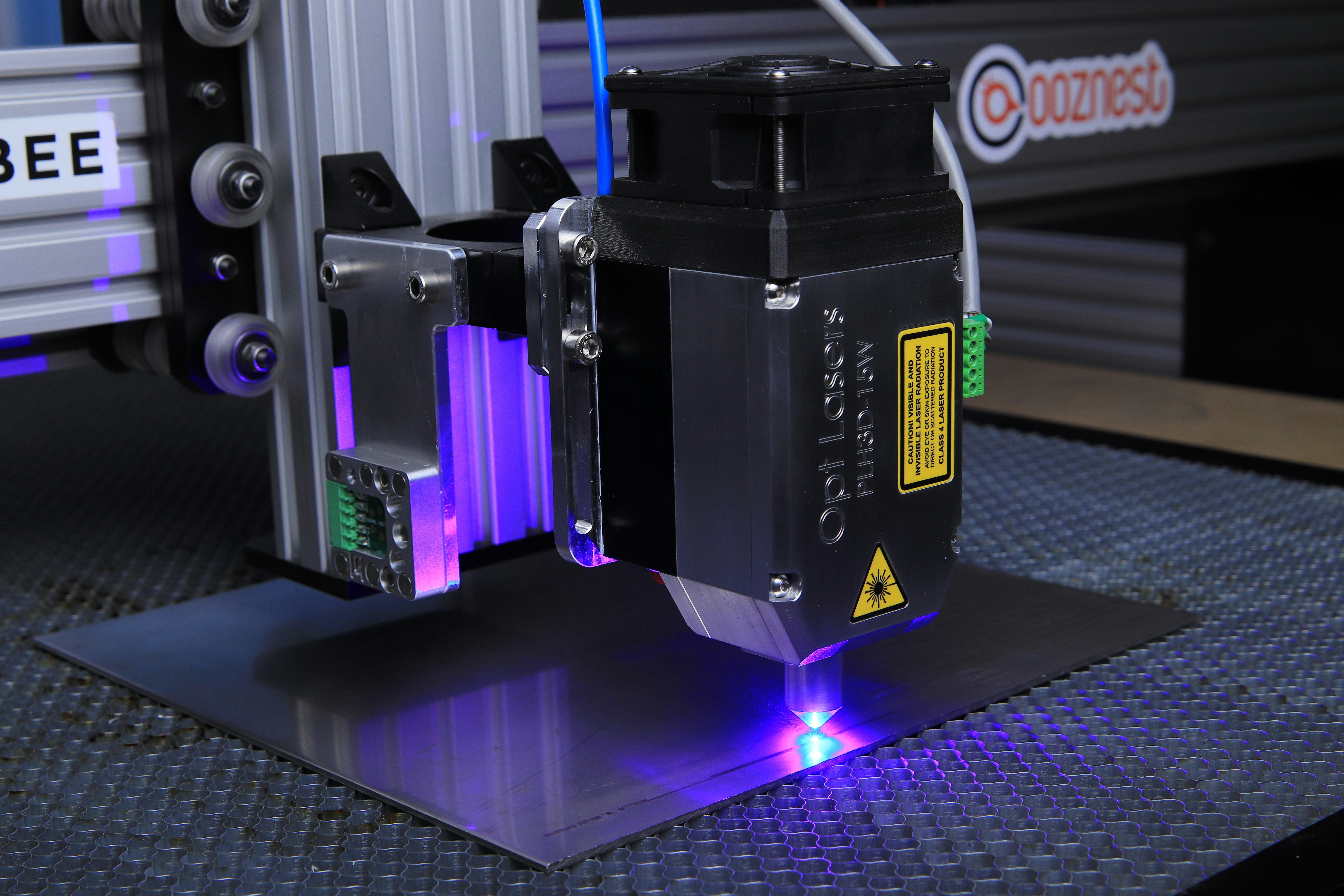

Trout Access Gate offre une visibilité sans agent, sur site dans les environnements IT et OT en observant le trafic réseau en direct.

Pas d'agents à déployer, pas de scans à effectuer, et aucun changement requis sur les appareils anciens.

Une fois installé, les équipes IT obtiennent une vue en temps réel des actifs connectés, chemins d'accès et activités ; et les preuves nécessaires pour soutenir la conformité NIS2.

Visibilité passive du réseau

Observe le trafic en direct sans balayage, sondes ou agents. Sûr pour les systèmes OT et anciens.

Inventaire d'actifs en temps réel

Maintient un inventaire continuellement mis à jour basé sur l'activité réelle du réseau.

Identification du rôle et de la zone des actifs

Identifie les actifs par fonction et emplacement à travers les zones IT, OT et DMZ.

Cartographie du flux de communication

Montre les chemins de communication réels, les protocoles et les dépendances entre les systèmes.

Détection continue des changements

Détecte de nouveaux actifs, des changements de comportement et de nouveaux chemins d'accès au fur et à mesure qu'ils se produisent.

Le NIS2 augmente la responsabilité et les exigences de reporting, tandis que de nombreuses équipes dépendent encore d'outils fragmentés et de workflows manuels.

Trout remplace les tableurs et les outils ponctuels par un point de contrôle sur site unique qui offre une visibilité continue et des preuves d'audit.

Pour les équipes informatiques, cela signifie :

Moins de zones d'ombre

Une portée d'incident plus rapide

Moins de temps consacré à l'assemblage des données d'audit

Une posture de conformité reproductible et défendable

Résumé de la passerelle d'accès Trout et de la couverture NIS2

Trout Access Gate aide les organisations à satisfaire aux exigences de visibilité et de gestion des actifs de NIS2 en fournissant un aperçu continu et sur site des environnements IT et OT. Il observe passivement le trafic réseau en direct pour identifier automatiquement les actifs connectés, leurs rôles et leurs flux de communication, sans agents, sans analyses ni modifications des systèmes hérités.

Cet inventaire en temps réel remplace les tableaux statiques et les audits périodiques, offrant aux équipes informatiques une vue précise des systèmes soutenant les services essentiels et importants.

Lors d'incidents, les équipes peuvent évaluer l'impact en fonction de l'activité réelle et agir immédiatement en restreignant les permissions ou en modifiant les enclaves de sécurité pour mettre en quarantaine les systèmes touchés.

Le résultat est une base défendable et reproductible pour la gestion des risques et le reporting NIS2, adaptée aux sites industriels, aux installations réglementées et à d'autres environnements sur site.

Cas d'utilisation spécialisés

Sécurité Zero-Trust pour protéger les systèmes IT/OT/IoT et les systèmes industriels hérités. Fourni en tant qu'appareil plug-and-play, sans agents et sans interruption opérationnelle.

Cas d'utilisation pour la technologie Trout