Produisez des preuves de conformité sans les reconstruire à chaque audit.

Démontrez que les contrôles sont activement appliqués

Fournir une preuve historique

Retracez les actions jusqu'aux utilisateurs, aux systèmes et aux politiques

Montrez comment les incidents ont été gérés et maîtrisés

Produire des preuves sans perturber les opérations

Trout Access Gate intègre la génération de preuves directement dans la couche de contrôle d'accès et d'application.

Plutôt que de rassembler les preuves après coup, les preuves sont produites en continu dans le cadre des opérations normales. Chaque décision d'accès, changement de politique et action de réponse est enregistrée de manière cohérente et structurée.

Accès automatique et enregistrements d'activité

Enregistre qui a accédé à quels systèmes, quand, comment et selon quelle politique.

Historique des politiques et configurations

Conserve un historique complet des règles d'accès, des modifications et des validations au fil du temps.

Contexte au niveau des actifs et des zones

Lien les preuves à des actifs spécifiques, des rôles et des zones de réseau pour répondre aux questions d'audit.

Traçabilité des incidents et des réponses

Capture des actions de confinement telles que les changements de permissions, les modifications d'enclave et l'activation de la surveillance.

Journaux exportables, prêts pour audit

Permet aux équipes d'exporter des ensembles de preuves pour les auditeurs ou les régulateurs sans reconstruire la documentation manuellement.

La NIS2 transforme les audits d'exercices périodiques en responsabilité continue. Les preuves doivent démontrer que les contrôles sont appliqués de manière cohérente, et non pas simplement configurés une fois.

Trout remplace la collecte manuelle de preuves par une auditabilité continue intégrée. Les équipes IT peuvent répondre aux questions d'audit en utilisant des données existantes, plutôt que de reconstruire des états passés ou d'expliquer des lacunes.

Résumé de la passerelle d'accès Trout et de la couverture NIS2

Cette page explique comment la porte d'accès Trout soutient les exigences de preuves et d'auditabilité NIS2 dans les environnements sur site et industriels.

En générant des preuves structurées et continues directement au niveau de la couche de contrôle d'accès, elle élimine le besoin de documentation manuelle et de workflows d'audit fragiles. Les décisions d'accès, les changements de politique, le contexte des actifs et les actions de réponse aux incidents sont enregistrés automatiquement, fournissant la preuve défendable de l'application du contrôle au fil du temps.

Le résultat est une préparation continue à l'audit, une charge opérationnelle réduite et une approche pratique de la conformité NIS2 pour les équipes IT et OT.

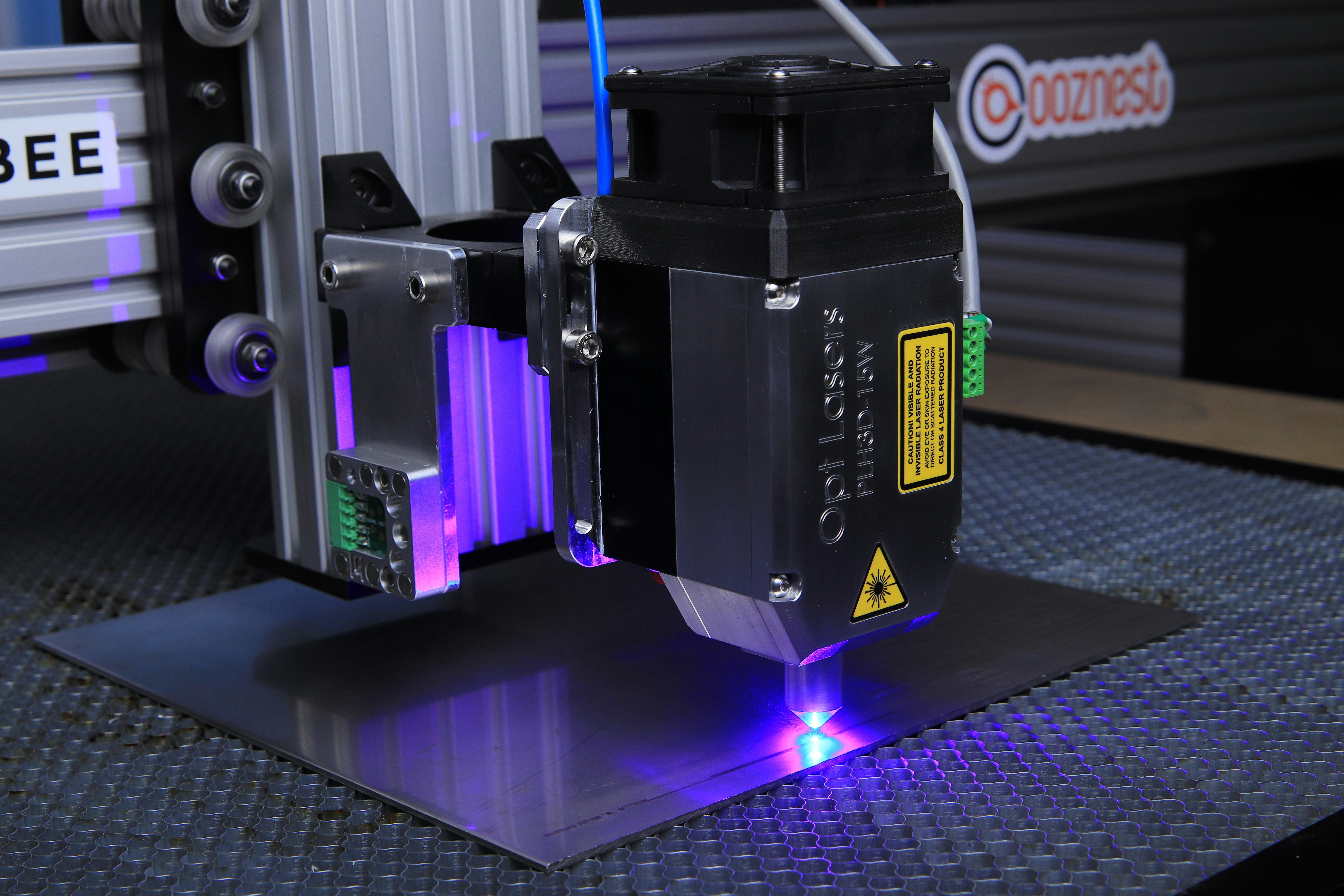

Cas d'utilisation spécialisés

Sécurité Zero-Trust pour protéger les systèmes IT/OT/IoT et les systèmes industriels hérités. Fourni en tant qu'appareil plug-and-play, sans agents et sans interruption opérationnelle.

Cas d'utilisation pour la technologie Trout