Pour les industriels, les infrastructures critiques et leurs partenaires d'intégration.

Reconstruire les chronologies des incidents à travers les systèmes et les zones

Évaluation continue des risques, plus seulement ponctuelle

Tracer les chemins d'accès et les actions des utilisateurs

Démontrer les étapes de confinement et de remédiation

Assurez-vous de la précision des rapports d'incidents

Trout Access Gate fournit une traçabilité des incidents en enregistrant les activités pertinentes en matière de sécurité directement au point où l'accès et les communications sont appliqués.

Au lieu de corréler des données provenant de nombreux systèmes après un incident, les équipes informatiques peuvent se fier à une source unique et cohérente de vérité pour les actions d'accès, de communication et de réponse.

Accès unifié et historique des activités

Consigne qui a accédé à quels systèmes, d'où et quand, à travers des connexions internes et distantes.

Contexte au niveau des actifs et des zones

Contrôlez qui et quoi peut accéder aux actifs sensibles, avec permissions basée sur les rôles.

Traçabilité du flux de communication

Créez des enclaves isolées pour les systèmes de production afin de limiter les mouvements latéraux.

Historique des modifications et des réponses

Consigne les changements de politique, les mises à jour de permissions et les actions de confinement prises lors d'un incident.

Capture de preuves intégrée

Centralise les logs d'audit et génère des rapports conformes.

Lors d'un incident, les équipes informatiques doivent agir rapidement : contenir le problème, limiter l'exposition et maintenir les opérations en cours.

Trout offre visibilité, traçabilité et actions de réponse en un seul point de contrôle. Les équipes peuvent enquêter, contenir et conserver les preuves sans quitter l'interface.

Pour les équipes informatiques, cela signifie :

Confinement plus rapide sans changer d'outil

Chronologies claires et enregistrées automatiquement

Moins de documentation manuelle lors des incidents

Plus de temps consacré à résoudre les problèmes, pas à en faire le rapport

Résumé de la passerelle d'accès Trout et de la couverture NIS2

La directive NIS2 oblige les organisations à déterminer avec précision ce qui s'est passé, quels systèmes ont été affectés et quelles actions ont été prises—souvent dans des délais de reporting serrés.

Dans les environnements traditionnels, la traçabilité des incidents dépend de la corrélation manuelle des journaux, des enregistrements d'accès et des données réseau provenant de plusieurs outils. Cela ralentit la réponse, retarde le confinement et oblige les équipes à passer un temps précieux à reconstruire des chronologies et à rédiger de la documentation pendant que les incidents sont toujours en cours.

Trout Access Gate fournit une traçabilité des incidents intégrée au niveau du contrôle d'accès et du réseau. Il enregistre en continu les événements d'accès, les flux de communication, le contexte des actifs et les actions de réponse dans un système unique et cohérent. Lors d'un incident, les équipes peuvent immédiatement identifier les actifs affectés et les chemins d'accès, restreindre les autorisations, modifier les enclaves de sécurité pour mettre en quarantaine les systèmes et placer les actifs sous surveillance—tout cela sans changer d'outils.

Puisque l'historique des accès, les données de communication et les actions de confinement sont enregistrés automatiquement, les équipes informatiques peuvent se concentrer sur la résolution de l'incident au lieu de rassembler des preuves. Le résultat est une réponse plus rapide, des chronologies plus claires, un effort de documentation réduit et un dossier d'incident défendable aligné sur les attentes de reporting de la directive NIS2 pour les environnements informatiques et OT sur site.

Cas d'utilisation spécialisés

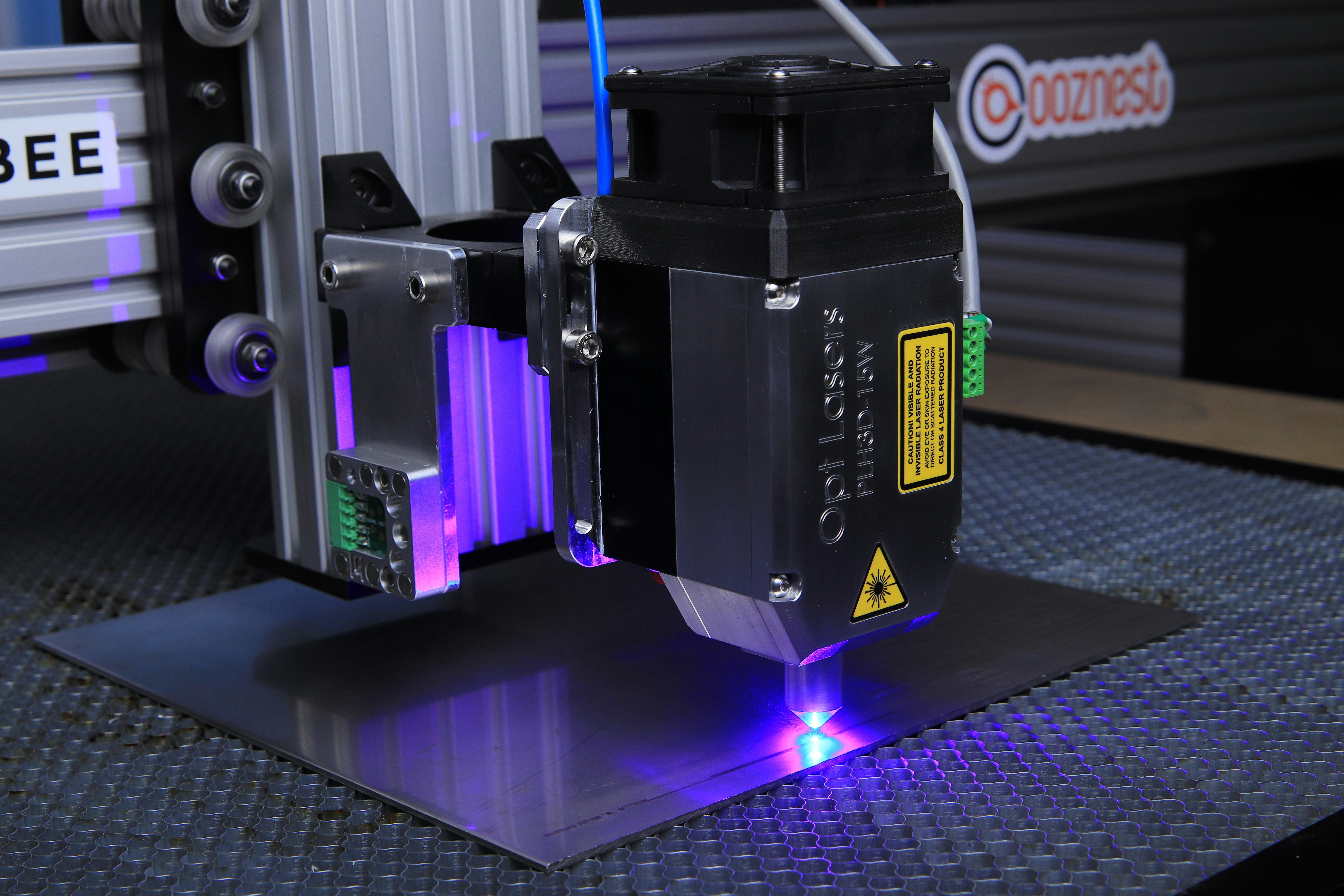

Zero-Trust sécurité pour les technologies opérationnelles et les systèmes industriels anciens. Déployé en overlay sans agents, sans reconfiguration, et sans temps d'arrêt opérationnel.

Cas d'utilisation pour la technologie Trout