Pour les industriels, les infrastructures critiques et leurs partenaires d'intégration.

Collecter des journaux à partir de systèmes informatiques et opérationnels hétérogènes

Évaluation continue des risques, plus seulement ponctuelle

Détecter une activité suspecte en temps réel

Enquêter sur les incidents et les documenter

Démontrer les capacités de surveillance et de réponse au fil du temps

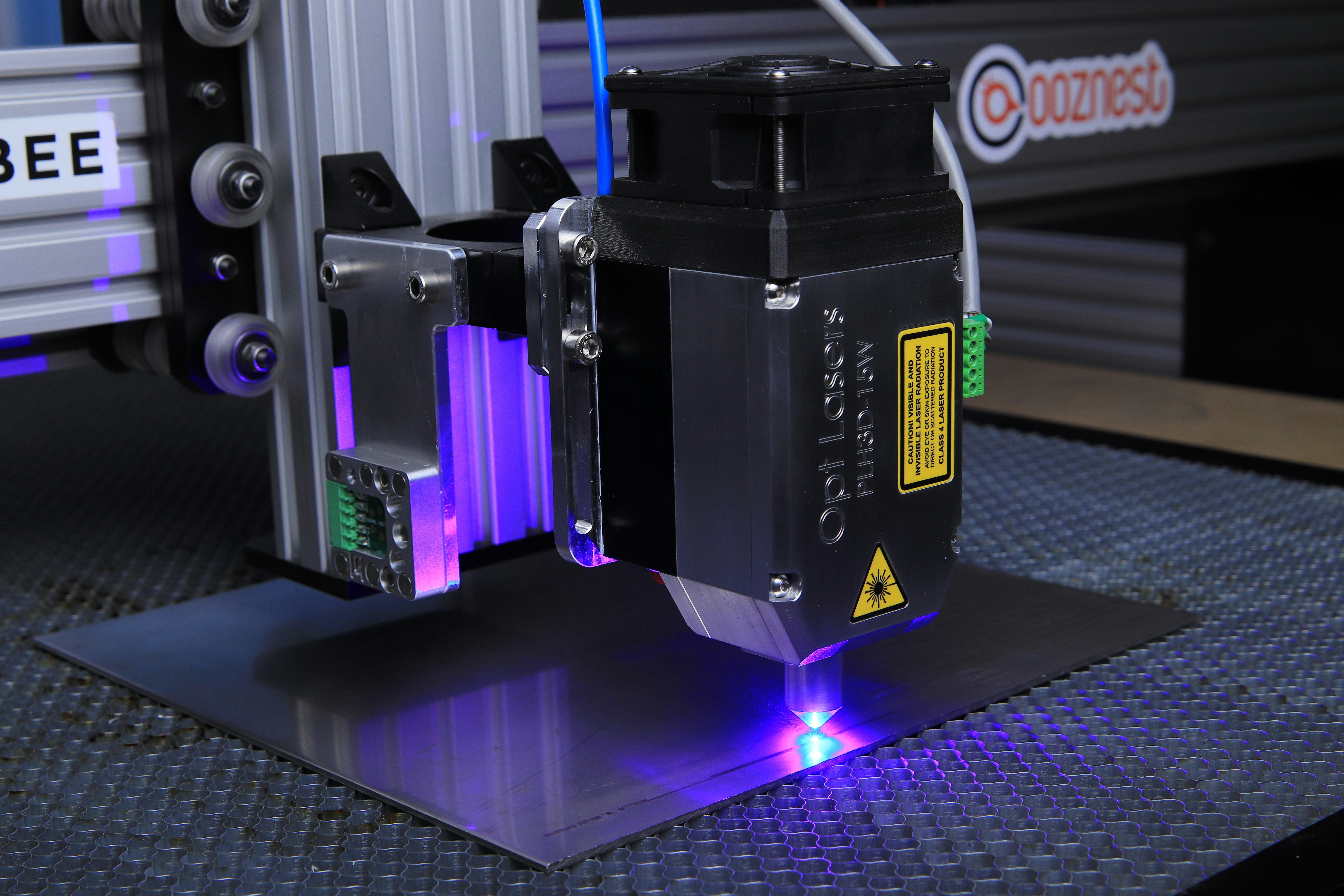

Trout Access Gate fournit une journalisation et une surveillance intégrées au point où l'accès et les communications sont appliqués.

Au lieu d'agréger les journaux a posteriori, Trout enregistre les événements pertinents pour la sécurité au moment où ils se produisent, directement au niveau de la couche de contrôle réseau. Cela fournit des données cohérentes et structurées sans construire de pipelines complexes.

Les actions de surveillance et de réponse sont disponibles immédiatement, depuis la même interface.

Logs de sécurité natifs et structurés

Enregistre automatiquement les demandes d'accès, les approbations, les connexions, les modifications de politique et les actions d'application.

Vue unifiée entre IT, OT et accès à distance

Contrôlez qui et quoi peut accéder aux actifs sensibles, avec permissions basée sur les rôles.

Flux de travail d'enquête simples

Créez des enclaves isolées pour les systèmes de production afin de limiter les mouvements latéraux.

Actions de confinement en un clic

Permet une réponse immédiate en restreignant les permissions ou en modifiant les enclaves de sécurité pour bloquer toute communication non désirée.

Intégration SIEM

Centralise les logs d'audit et génère des rapports conformes.

NIS2 s'attend à ce que les organisations ne se contentent pas de collecter des journaux, mais les utilisent pour détecter les incidents et y répondre efficacement.

Trout réduit la charge opérationnelle de la journalisation et de la surveillance en combinant :

Visibilité native

Actions de réponse intégrées

Intégration optionnelle de SIEM

Résumé de la passerelle d'accès Trout et de la couverture NIS2

Cette page explique comment la porte d'accès Trout répond aux exigences de journalisation et de surveillance NIS2 dans les environnements industriels et sur site.

En offrant une journalisation native et structurée au point de contrôle du réseau, elle élimine le besoin de pipelines de journaux complexes tout en fournissant une visibilité cohérente sur l'IT, l'OT et l'accès à distance. Les capacités intégrées d'investigation et de réponse permettent aux équipes de contenir rapidement les incidents, de placer des actifs sous surveillance et de capturer des preuves, tout en s'intégrant aux plateformes SIEM lorsque cela est nécessaire.

Le résultat est des opérations simplifiées, une réponse plus rapide et une approche défendable de la surveillance et du rapport NIS2.

Cas d'utilisation spécialisés

Zero-Trust sécurité pour les technologies opérationnelles et les systèmes industriels anciens. Déployé en overlay sans agents, sans reconfiguration, et sans temps d'arrêt opérationnel.

Cas d'utilisation pour la technologie Trout