Repensez la Protection et Conformité de vos Systèmes Critiques On-Premise.

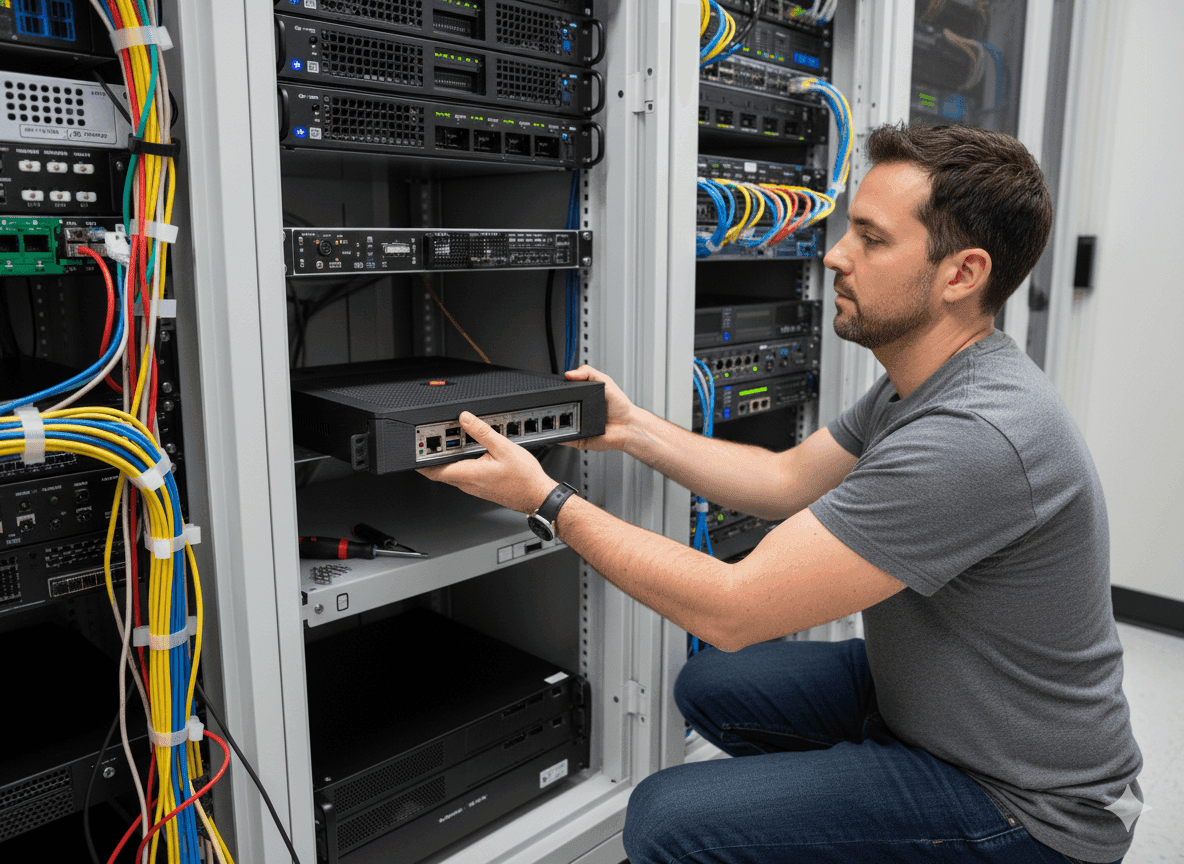

Access Gate : l'appliance on-premise qui encapsule vos assets critiques dans des proxies durcis. Sécurité avancée et conformité accélérée.

Network Visibility

| IP | Name | Type | Traffic |

|---|---|---|---|

| 172.31.115.246 | Admin HTTP | ASSET | 500Mb |

| 172.31.112.2 | Temp Sensor | ASSET | 250Mb |

| 10.0.4.18 | PLC #3 | OT | 84Mb |

- Automatic asset discovery across VLANs

- Real-time asset inventory with classification

- Identify unmanaged and legacy OT equipment

- Continuous monitoring of network topology changes

- Detect rogue devices and unauthorized connections

- Automatic asset discovery across VLANs

- Real-time asset inventory with classification

- Identify unmanaged and legacy OT equipment

- Continuous monitoring of network topology changes

- Detect rogue devices and unauthorized connections

Network Visibility

| IP | Name | Type | Traffic |

|---|---|---|---|

| 172.31.115.246 | Admin HTTP | ASSET | 500Mb |

| 172.31.112.2 | Temp Sensor | ASSET | 250Mb |

| 10.0.4.18 | PLC #3 | OT | 84Mb |

Trusted by manufacturers and critical industries.

on-site CUI data flows, from engineering designs to access to production plans, aligned with CMMC Level 2 compliance.

Read case studyto deploy compliance for on-premise application in restricted on-premise environments.

Read case studyski lifts protected operating across terrain ranging from 850 m to 2,353 m in altitude.

Read case studyOne appliance. Many critical industries.

From factory floors to defense networks, Trout Access Gate deploys where compliance and uptime are non-negotiable.\nNo agents. No downtime.

One device. Integrated Services.

Fast Installation.

Plug-and-play deployment. The Access Gate connects to your existing network. No agents to install, no infrastructure to replace.

“The Trout Access Gate gave us a clear path to CMMC compliance without disrupting our manufacturing operations.”

Ready to get started?

Talk to our team to see how the Trout Access Gate fits your environment.

Download the Access Gate Datasheet.

Get the complete product overview with technical capabilities, deployment model, compliance alignment, and customer references.

What's Inside

Product architecture, deployment model, key capabilities (proxy enforcement, micro-DMZs, identity-based access), compliance alignment, and real-world customer deployments.

See It in Action

Request a live demo to see how the Access Gate deploys on your network without rewiring or downtime.